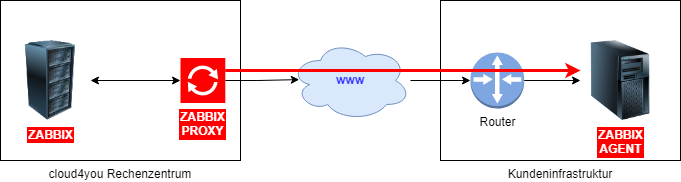

Kleine Off-Site-Infrastruktur (Passive Agents & Verschlüsselt)

Voraussetzungen

- Zu prüfende Endpunkte müssen mit öffentlicher IP (NAT möglich) erreichbar sein

- Öffentliche IP-Adresse muss statisch sein

Aufbau

Installation/Vorgehen

Monitoring über Agent (Software auf Endgerät)

- Richten Sie für jede zu prüfende Maschine ein Portforwarding ein, von einem beliebigen Highlevelport auf der Public IP jeweils auf Port 10050 (TCP) am jeweiligen Endgerät.

- Teilen Sie uns Ihre öffentliche IP und die zu prüfenden Maschinen respektive Highlevelport mit.

- Wir richten die Hosts bei uns ein und teilen Ihnen pro Host einen Pre Shared Key (PSK) für die Verschlüsselung mit.

- Beziehen Sie den Zabbix-Agent

- Ubuntu/Debian:

apt update && apt install zabbix-agent -y - Windows: Download von der offiziellen Seite: (https://www.zabbix.com/download_agents)

- Ubuntu/Debian:

- Installieren Sie den Agent auf Ihrem Endgerät

- Rufen Sie die Konfigurationsdatei des Zabbix-Agents auf:

- Ubuntu/Debian:

nano /etc/zabbix/zabbix_agentd.conf - Windows:

<Installationspfad>\zabbix_agentd.conf(mit Notepad.exe öffnen)

- Ubuntu/Debian:

- Passen Sie folgende Parameter an:

Server=monitoring-proxy.cloud4you.bizServerActive=monitoring-proxy.cloud4you.bizHostname=<Name der Maschine>TLSAccept=pskTLSPSKIdentity=<Bekommen Sie mitgeteilt>TLSPSKFile=<Pfad zur Datei, die den PSK enthält>

- Starten Sie den Agent

- Ubuntu/Debian:

systemctl enable zabbix-agentservice zabbix-agent start - Windows:

PowerShell:Start-Service "Zabbix Agent"

- Ubuntu/Debian:

Monitoring über SNMP

Dieses Szenario ist je nach SNMP-Protokoll nicht empfohlen, da Daten möglicherweise unverschlüsselt übertragen werden.

Besser wäre hier ein Proxy in der Remoteumgebung, welcher sicherstellt, dass die Übertragung über das Internet verschlüsselt erfolgt.

- Richten Sie für jede zu prüfende Maschine ein Portforwarding ein, von einem beliebigen Highlevelport auf der Public IP jeweils auf Port 161 (UDP) am jeweiligen Endgerät.

- Teilen Sie uns Ihre öffentliche IP und die zu prüfenden Maschinen respektive Highlevelport mit. Weiter benötigen wir das verwendete SNMP-Protokoll, sowie die zugehörigen Parameter (Community + Sicherheitsparameter bei SNMPv3)

- [TBD]